Una amenaza avanzada que apunta a Europa

Un nuevo troyano para Android, identificado como Sturnus, encendió las alertas en Europa tras detectarse una campaña dirigida a robar mensajes de aplicaciones cifradas y obtener control absoluto de los teléfonos infectados.

- Investigadores de BleepingComputer reportaron los primeros casos en países de Europa Central y del Sur, y advierten que se trata de una de las amenazas móviles más sofisticadas de los últimos años.

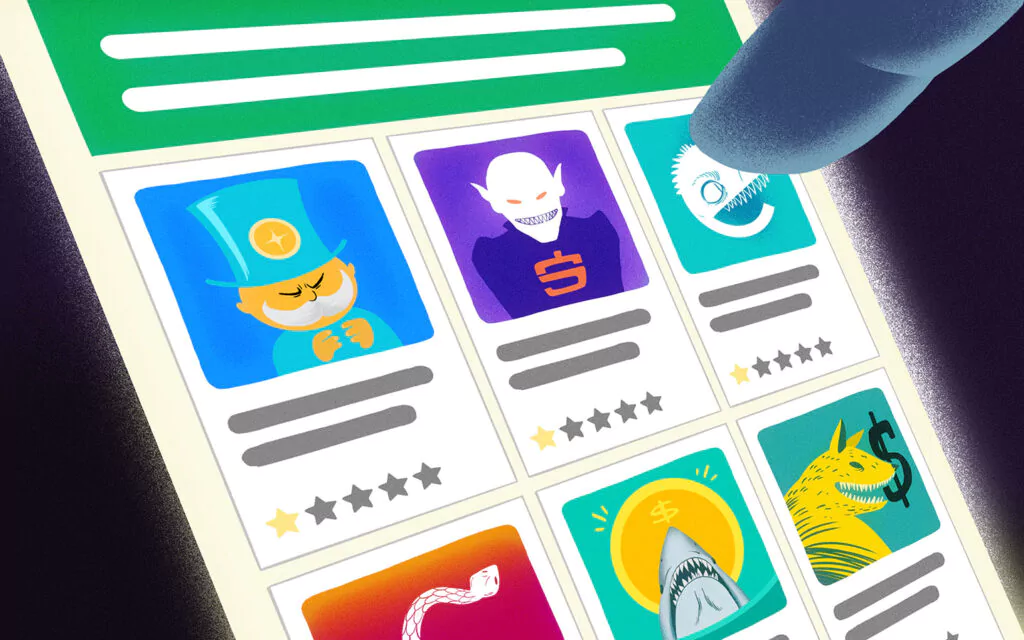

Cómo se infiltra: aplicaciones falsas y permisos de accesibilidad

Sturnus se distribuye mediante aplicaciones fraudulentas que se presentan como herramientas populares, incluidos navegadores muy conocidos. Una vez instalado, solicita permisos de accesibilidad, un recurso que le permite ver todo lo que ocurre en pantalla y ejecutar gestos, toques o desplazamientos como si el atacante manipulara físicamente el dispositivo.

- Estos privilegios también le facilitan permanecer oculto y operar sin generar señales visibles para el usuario.

Acceso a mensajes cifrados: el punto más preocupante

El troyano no rompe el cifrado de extremo a extremo de plataformas como WhatsApp o Signal. En cambio, espera a que la aplicación muestre el mensaje ya descifrado en pantalla y captura la información en ese momento, evitando cualquier barrera de seguridad.

De esta manera, Sturnus puede acceder a:

- Mensajes enviados

- Mensajes recibidos

- Conversaciones protegidas, incluso en apps orientadas a la privacidad

Control remoto completo del teléfono

Además del espionaje, Sturnus incorpora una herramienta de control remoto cifrado, similar a las usadas en soporte técnico profesional. Esta función permite que un operador malicioso:

- Abra aplicaciones

- Cambie configuraciones

- Consulte información privada

- Realice transacciones

- Navegue por el dispositivo sin interacción del usuario

Los analistas destacan que la estabilidad, rapidez y sigilo del control remoto superan lo visto en otros troyanos anteriores.

Suplantación visual y robo de datos bancarios

El malware también cuenta con técnicas de phishing avanzado mediante ventanas superpuestas que imitan la interfaz de bancos y aplicaciones financieras. Estas pantallas aparecen en momentos estratégicos para solicitar claves, números de tarjeta y otros datos sensibles.

La información robada se envía de inmediato a los atacantes a través de canales cifrados que combinan RSA, AES y texto plano, lo que dificulta el rastreo.

Difícil de eliminar: privilegios de administrador y persistencia

Sturnus solicita privilegios de administrador del dispositivo, lo que impide desinstalarlo desde la configuración normal del sistema. Esto garantiza su permanencia incluso si la víctima intenta recuperar el control. Su arquitectura de comunicación cifrada y su enfoque modular lo convierten en una amenaza altamente persistente.

Los investigadores creen que la campaña actual podría ser una fase de prueba, ya que los ataques se mantienen en baja escala y se concentran en entidades financieras específicas. Sin embargo, advierten que troyanos bancarios previos siguieron patrones similares antes de expandirse masivamente.

Cómo protegerse de Sturnus: recomendaciones clave

Para reducir el riesgo de infección, los expertos recomiendan:

- No instalar APK fuera de Google Play.

- Desconfiar de apps que pidan permisos de accesibilidad sin motivo claro.

- Mantener el sistema operativo y las apps actualizadas.

- Activar Google Play Protect u otras herramientas de seguridad.

- Revisar los permisos otorgados a las apps instaladas.

- Evitar enlaces y descargas enviados por desconocidos.

Una señal de alerta para el ecosistema Android

La aparición de Sturnus confirma que los dispositivos móviles siguen siendo un objetivo prioritario para grupos delictivos cada vez más organizados. La vigilancia del usuario y la instalación responsable de aplicaciones continúan siendo la primera barrera para evitar que amenazas avanzadas comprometan información personal y financiera.

Fuente: Infobae.